Представлен релиз дистрибутива Kali Linux 2024.2, основанного на пакетной базе Debian и предназначенного для тестирования систем на предмет наличия уязвимостей, проведения аудита, анализа остаточной информации и выявления последствий атак злоумышленников. Все оригинальные наработки, созданные в рамках дистрибутива, распространяются под лицензией GPL и доступны через публичный Git-репозиторий. Для загрузки подготовлены несколько вариантов iso-образов, размером 495 МБ и 4 ГБ. Сборки доступны для архитектур i386, x86_64, ARM (armhf и armel, Raspberry Pi, Banana Pi, ARM Chromebook, Odroid). По умолчанию предлагается рабочий стол Xfce, но опционально поддерживаются KDE, GNOME, MATE, LXDE и Enlightenment e17.

Kali включает одну из самых полных подборок инструментов для специалистов в области компьютерной безопасности: от средств для тестирования web-приложений и проникновения в беспроводные сети до программ для считывания данных с идентификационных RFID чипов. В комплект входит коллекция эксплоитов и около 400 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для ускорения подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и AMD Stream, позволяющих использовать GPU видеокарт NVIDIA и AMD для выполнения вычислительных операций.

В новом выпуске:

- Для решения проблемы 2038 года пакеты для 32-разрядных архитектур armhf и armel переведены на использование 64-разрядного типа time_t.

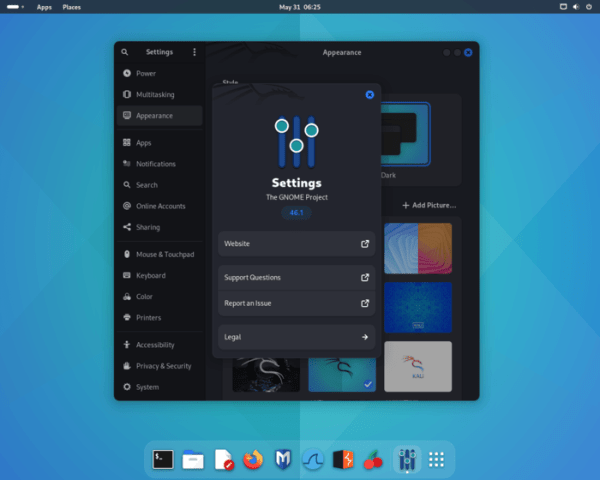

- Пользовательское окружение обновлено до GNOME 46.

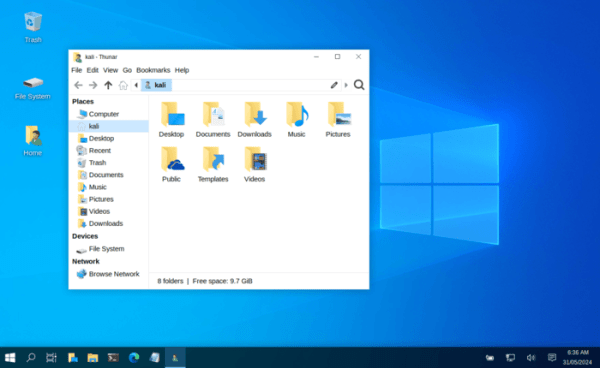

- Обновлена реализация основанного на Xfce режима «Kali Undercover», симулирующего оформление Windows, чтобы не вызывать подозрений при работе с Kali в публичных местах. Улучшена работа Xfce на экранах с высокой плотностью пикселей.

- В состав включены 18 новых утилит:

- autorecon — инструмент для определения доступных в сети сервисов в многопоточном режиме.

- coercer — проверка Windows-сервера, используя 12 методов аутентификации.

- dploot — аналог SharpDPAPI, написанный на Python.

- getsploit — утилита для поиска и загрузки эксплоитов.

- gowitness — создание скриншотов сайтов, используя движок Chrome.

- horst — анализатор беспроводных сетей.

- ligolo-ng — утилита для туннелинга трафика.

- mitm6 — реализация атаки на Windows, используя DHCPv6.

- netexec — инструментарий для автоматизации атак на крупные сети.

- pspy — отслеживание активности процессов в Linux без необходимости наличия прав root.

- pyinstaller — преобразование Python-программ в обособленные исполняемые файлы.

- pyinstxtractor — PyInstalller Extractor.

- sharpshooter — Payload Generation Framework.

- sickle — утилита для разработки Payload.

- snort — система предотвращения атак.

- sploitscan — поиск информации по CVE-идентификатору.

- vopono — запуск приложений в отдельном пространстве имён сетевого стека с направлением трафика через туннель.

- waybackpy — библиотека и CLI для обращения к API сервисов сохранения страниц SavePageNow и CDX.

- Добавлена возможность запуска утилиты nmap в режиме стелс-сканирования с использованием TCP SYN («nmap -sS») без прав root.

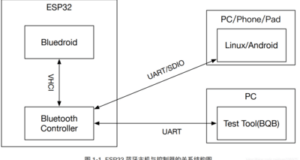

- Обновлено окружение для мобильных устройств на базе платформы Android — NetHunter, с подборкой инструментов для тестирования систем на наличие уязвимостей. При помощи NetHunter возможна проверка осуществления атак, специфичных для мобильных устройств, например, через эмуляцию работы USB-устройств (BadUSB и HID Keyboard — эмуляция сетевого USB-адаптера, который может использоваться для MITM-атак, или USB-клавиатуры, выполняющей подстановку символов) и создание подставных точек доступа (MANA Evil Access Point). NetHunter устанавливается в штатное окружение платформы Android в форме chroot-образа, в котором выполняется специально адаптированный вариант Kali Linux. В новой версии добавлена поддержка платформы Android 14, реализован загрузчик модулей, улучшено управление правами доступа, реализована поддержка устройств Huawei P9 с LineageOS 16, Nothing Phone 1 c Android 12/13/14 и Poco F3 с Android 14.

НОВОСТИ В КЫРГЫЗСТАНЕ

НОВОСТИ В КЫРГЫЗСТАНЕ